El control de acceso simple, eficaz y flexible

La necesidad de la evolución tecnológica en las soluciones de Control de Acceso

La necesidad de controlar el acceso de personas a edificios o recintos delimitados es tan antigua como la misma civilización humana. Los despliegues de seguridad y protección contra el acceso de intrusos o personas no autorizadas tienen por fuerza como puntos críticos los accesos naturales que deben usar aquellos que sí están autorizados a entrar en las áreas restringidas. Por lo tanto, la identificación de los individuos que pretenden acceder es la primera premisa para poder determinar si están o no autorizados.

La seguridad empieza en el control de los accesos

Desde el arcaico “santo y seña” de uso militar hasta las credenciales más modernas, asistimos a una evolución de los modos de identificación clasificados como sabemos en tres modos diferentes, independientes o combinados. El primer modo, el de la contraseña o clave, es el más antiguo y se basa en una información que el solicitante de acceso debe conocer. El segundo modo y más ampliamente usado es el de la llave en cualquiera de sus versiones, mecánica, tarjeta, o incluso como credencial contenida en un dispositivo personal como un teléfono. El tercer modo es el aparentemente más novedoso, el biométrico basado en identificar características personales del individuo. Aunque lo asociamos rápidamente con los sistemas más avanzados de reconocimiento facial, de voz, de huella digital, de iris del ojo, etc., no hay que olvidar que este método es el más natural desde el principio de la historia, ver quién quiere acceder, o escuchar su voz ha sido la forma de autorizar un acceso más básica usada por los seres humanos.

Los tres modos son vigentes en nuestros días, y la tecnología nos va permitiendo minimizar las limitaciones que cada uno de ellos conlleva a la hora de efectuar una identificación rápida, precisa y flexible como para ser usada de modo general y automatizado. Sin embargo, las exigencias de nuestra sociedad y modo de vida requieren sistemas de control de accesos cada vez más escalables y flexibles, sin perder la seguridad intrínseca. Hoy, además, queremos controlar el acceso no sólo de personas, sino también de los vehículos que las transportan. Adicionalmente hemos añadido el control de accesos a dispositivos y ciberespacios, es decir, aplicaciones, ficheros informáticos y redes que contienen información o son de uso restringido.

Acceso de personas: El video portero

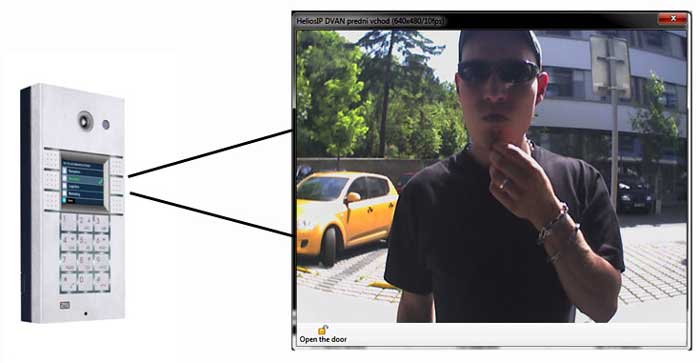

Si pensamos en la identificación directa, aquella en la que alguien llama (solicita acceso) y otra persona con las atribuciones necesarias le facilita el acceso una vez comprobada su identidad, lo más habitual es el uso de intercomunicadores y más aún vídeo porteros. Las limitaciones de estos dispositivos son conocidas, por un lado, se requiere una alta calidad del vídeo en cualquier condición lumínica (y es muy común sufrir fuertes contraluces o sobre exposición dada a ubicación de los dispositivos) para poder hacer una buena identificación. Por otro lado, el proceso exige la disponibilidad de un operador que autorice el acceso, algo costoso y no siempre viable, y en cualquier caso se depende mucho de que ese operador conozca a las personas a las que debe autorizar la entrada.

Afortunadamente hoy en día están disponibles dispositivos de intercomunicación u vídeo basados en tecnología IP, dotados de cámaras de alta definición, con prestaciones elevadas para resolver problemas de contraluz, con ángulos de visión que permiten observar toda el área adyacente a la entrada y con un audio de alta calidad. Estos dispositivos permiten que el operador se encuentre en el mismo lugar o a distancia gracias a sus comunicaciones OP, y que gestione las llamadas desde un ordenador o cualquier terminal móvil (teléfono o Tablet). Del mismo modo, si soportan el protocolo SIP de telefonía IP, se pueden integrar en el sistema de telefonía de modo que las llamadas se puedan atender y gestionar usando la centralita de telefonía IP.

Sin embargo, aún tenemos la exigencia de atender las llamadas, que puede ser solventada si el video portero tiene la capacidad de leer códigos QR. De este modo, podemos enviar una credencial QR al móvil de la persona que accederá y programar el dispositivo para que cuando ésta presente ese código frente a la cámara del vídeo portero la autorización de acceso se produzca de modo automático, sin intervención del operador. Obviamente podemos programar que además quede registrado el vídeo del acceso, para tener la constancia de quién era el portador de la credencial, así como limitar en días y horas cuándo o hasta cuándo será válida esa credencial. Este procedimiento flexibiliza mucho el uso del vídeo portero convirtiéndolo de facto en un lector de credenciales, pero credenciales que no son físicas y que por tanto permiten su envío por mensaje, correo, etc.

Con esta fórmula podemos resolver accesos de personas a las que hay que autorizar la entrada, pero cuya identidad no conocemos hasta casi el momento del acceso, o las que sería difícil acreditar en persona. Si se desea que la solución contemple funciones más complejas se puede hacer que el vídeo portero actúe como lector de un sistema de control de accesos más tradicional, entregando las lecturas del código como si tarjetas se tratase.

Acceso de Vehículos: Lectura automatizada de matrículas (ANPR)

En cuanto al acceso de vehículos, la tecnología de lectura automatizada de matrículas (en inglés LRP o ANPR) está ya bastante extendida y se demuestra como una solución eficiente. No obstante, existen algunas dificultades que se manifiestan con frecuencia y que pueden provocar la imposibilidad de leer la matrícula, con los consecuentes inconvenientes. Las cámaras para lectura de matrícula deben resolver bien las situaciones de baja iluminación y de contraluz, así como evitar la saturación provocada por el reflejo de la iluminación infrarroja que se utiliza habitualmente. Además, el sistema de captura del software debe tener la máxima tolerancia con lecturas de matrículas en ángulo y matrículas defectuosas o sucias. Es cierto que al menos la matrícula ha de ser legible, pero no todas las aplicaciones son capaces de resolver estos extremos mencionados.

Disponer de un sistema que permita la utilización de diferentes modelos de cámaras puede ayudar a seleccionar la cámara idónea para las condiciones específicas de la entrada de vehículos y para adecuarse a la ubicación idónea de la misma (poste, pared, techo, etc.). Por otro lado, desde el punto de vista de la instalación y operación., sería conveniente que el sistema fuese escalable, de modo que se puedan añadir accesos y cameras adicionales sin incrementos de hardware de gestión o servidores. Si los servidores se centralizan, tendremos el problema de su capacidad máxima y de la necesidad de líneas de comunicación con ancho de banda suficiente para enviar el vídeo desde todas y cada una de las cameras a esos servidores. La utilización de servidores cercanos a los accesos presenta el problema de su ubicación, protección y mantenimiento.

Las soluciones con el software de lectura de matrículas embebido en la propia cámara minimizan o incluso eliminan estos problemas. Cada cámara realiza todo el proceso de captura e identificación enviando en si caso sólo los datos de la lectura sin precisar de gran ancho de banda. Esto abre la puerta a su instalación en remoto y/o la centralización vía internet y otras redes WAN de los servicios de identificación de vehículos-Además. Al precisar sólo de la instalación de un único dispositivo de acceso (o dos si usamos cámara delantera y trasera), tendremos la opción de comunicarlo por red inalámbrica (WIFI), lo que puede abaratar enormemente costes de canalización y cableado a través de viales asfaltados. Algunas de estas aplicaciones embebidas tienen toda la capacidad de gestión incluida, pudiendo ya contener listas blancas (de vehículos autorizados) para autorizar su acceso (y controlar la abertura de la puerta o barrera) sin necesidad de hardware adicional. También pueden contener listas “negras” (de vehículos no autorizados o cuyos accesos queremos notificar en tiempo real) para alertar de la presencia de determinados vehículos al personal de control. Estas aplicaciones pueden trabajar tanto con el disparo de la lectura por lazo de inducción como sin él. Esto puede de nuevo reducir los costes, no sólo de instalación, sino de posibles cambios si en un futuro se requiere reubicar la barrera de entrada.

La combinación de estas aplicaciones ya contenidas en la cámara con sistemas externos de control de accesos y/o gestión de vídeo vigilancia proporciona la posibilidad de implantar sistemas sencillos de instalar, flexibles y con altas prestaciones.

En definitiva, aunque parece que en los sistemas de control de accesos todo está ya inventado, la evolución tecnológica continúa ofreciendo soluciones cada vez más sencillas, eficaces y flexibles para adaptarse a las necesidades de nuestros días. Como hemos visto a lo largo de la historia desde el primitivo “santo y seña”.